a SSCP 1Day Seminar Note

11/7(木) に行われた以下セミナーで聞きながらとっていたノート

https://www.cvent.com/events/sscp-1day-/event-summary-81ac78163a2241689f2877e393ab2244.aspx

要項

| SSCP 1Dayセミナー |

|---|

| 日時:2019年11月7日(木) 9:30〜17:30(9:15受付開始) |

| 場所: 東京都港区新橋2-12-15 田中田村町ビル5F |

| 費用:無料 |

| 講師: (ISC)² 認定 主任講師 安田 良明 |

| 問合せ: infoisc2-j@isc2.org |

資料

- ITの最前線に必要不可欠なSSCPの知識(非公開)

- SSCP 7ドメインガイドブック

講義

前説

(ISC)2 と提供資格のご紹介

小熊さん

- 配布資料の案内

- SSCP 7ドメインガイドブック 他

- (ISC)2 と、主な認定資格

- NPO

- 世界160カ国以上で14万人、日本は2600人

- CISSP、SSCP

- CCSP(英語のみ、日本では10人くらい)

- NTT-AT と戦略的パートナーシップ協定

- (ISC)2 資格の特徴

- 考え方を理解していることを求めている

- 業務が許容願以内のリスクレベルで確実に実施されていること

- 合理的に説明

- 組織の目的を達成する

- ブレーキの例

- 業務が許容願以内のリスクレベルで確実に実施されていること

- 「民間の資格」

- ISO/IEC 17024

- グローバルの資格

- 情報処理安全支援士よりSSCPのほうが説明しやすい

- 考え方を理解していることを求めている

- 参考書

- SSCP認定資格公式ガイドブック

- 継続教育(CPE) とスキルの維持

- SSCPは年間20ポイント(時間)の教育

- CISSPは40、CCSPは30

- 5年前の知識では専門家として役に立たない

- SSCPは年間20ポイント(時間)の教育

SSCP 7ドメイン

- アクセス制御:

- Access Controls [16%]

- セキュリティの運用と管理:

- Security Operations and Administrations [17%]

- リスクの特定、モニタリングと分析:

- Risk Identification, Monitoring, and Analysis [12%]

- インシデントレスポンスとリカバリ:

- Incident Response and Recovery [13%]

- 暗号:

- Cryptography [9%]

- ネットワークと通信のセキュリティ:

- Network and Communications Security [16%]

- システムとアプリケーションセキュリティ:

- Systems and Application Security [17%]

ITの最前線に必要不可欠なSSCPの知識:序説

安田さん(株式会社ラック)

| スケジュール | 内容 |

|---|---|

| 10:00 - 11:00 | 講義 #1 |

| 11:10 - 12:30 | 講義 #2 |

| 13:30 - 14:40 | 講義 #3 |

| 14:50 - 16:00 | 講義 #4 |

| 16:10 - 17:20 | 講義 #5 |

| 17:20 - 17:30 | クローズ |

実務者とCISOの役割と責任

- エグゼクティブサマリーは現場がつくる

- 正しくデータの分析・集計をする必要がある

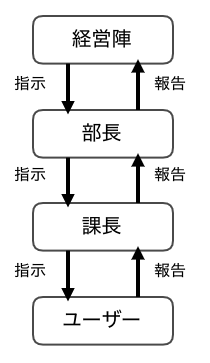

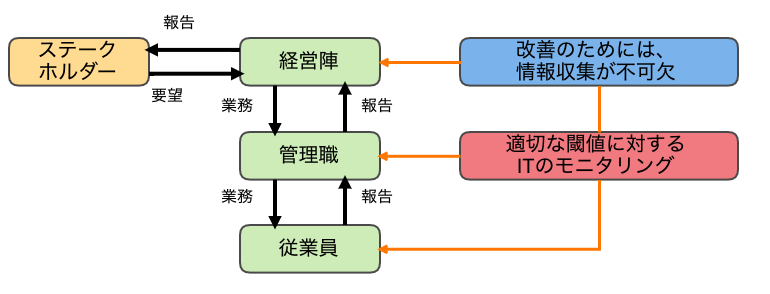

- 情報セキュリティの活動体制(例)

- 指示と報告による組織づくりと責任の明確化

- 最終責任は経営陣

- 情報セキュリティに関する指示は経営陣が行う

- それに答えて組織はすべての報告が経営陣に集まるようにする

-

図

- 実務者とCISOの協調動作 5か条

- 実務者とCISOの役割は補完的であり、実務者は、経営幹部(CISO等)によって決定されたセキュリティポリシーとプロシージャを実装する

- 実務者はITに特化した、CISOはビジネスのセキュリティを保証する

- 実務者はCISOがセキュリティに影響を及ぼす傾向を発見するサポートを行う(実務者が第一発見者になる傾向)

- 実務者とCISOは共に脅威に立ち向かう(検知/対応/復旧)

- 実務者とCISOは共にセキュリティ文化を定着させる

- 実務者に課せられた役割を遂行

- 経営幹部(CISO等)を補佐する

- 事業理解

- 組織のポリシーをITへ実装し保証する

- 同じ情報セキュリティ言語を使用し、組織全体を保護する

- IT最前線で脅威に立ち向かい、ビジネスを保護する

- ITインフラ全体に適切な管理策を適用

- 脅威を引き起こす可能性のある問題にきづけるかがカギを握る

- ITオペレーション全体を洗浄とし、戦う能力が必要

- 経営幹部(CISO等)を補佐する

SSCP 1Dayセミナーの概要

- 実務者が経営陣とコミュニケーションを取りながら、ITインフラ全体にセキュリティを実装するために必要となるSSCPの考え方を解説

- SSCPホルダーへの近道を案内

- SSCPが存在しない組織は現場のIT実装が保証できない

- 経営幹部(CISO等)が目的と掲げる「ITを最大限に活用するための最小限の安全確保」を実現するためには、 情報セキュリティ管理策を現実的にIT実装 しなければならない

SSCP とは

- SSCPの役割

- 経営陣が策定、管理しているセキュリティ計画の実施、推進

- 経営陣が策定したポリシーやコンプライアンス管理作の導入やモニタリング

- 規定を遵守した運用管理

- SSCPに求められるスキル

- 組織のセキュリティポリシーの理解

- 導入された管理策の運用

- セキュリティ要件を理解しているIT関連業務の支援

- SSCPドメインガイドブックの活用

- SSCP試験で出題されるキーワードと関連する用語の理解のために

- 書籍

- NIST SP 800 シリーズ

- CompTIA出題範囲 <- バイブル

- A+

- Network+

- Security+

- ドメインで求められるスキル例を他の人に説明できるように理解を

- 試験問題は、知識と技術を理解している前提で、実務を実施した場合の課題を解決できるかを問う出題が多い

- 実務経験1年を想定

- 情報システムセキュリティの身近な実務を想定

- SSCP試験で出題されるキーワードと関連する用語の理解のために

- 今日の講義範囲

- このあたりを話す

- アクセス制御

- セキュリティの運用と管理

- リスクの特定、モニタリングと分析

- インシデントレスポンスとリカバリ

- 以下は書籍等で

- 暗号

- ネットワークと通信のセキュリティ

- システムとアプリケーションセキュリティ

- このあたりを話す

本説

トピック1:セキュリティの運用と管理

セキュリティコンセプトを理解する

頭の体操1

- 「セキュリティ」という用語は何を意味するか?

- 「情報セキュリティ」とは何か?

- セキュリティとは

- 測定可能でなければならない

- ビジネス目標に基づいていなければならない

- 測定できない場合の問題点

- 何が良いのか悪いのか判断することができない

- 複雑なパスワードが良いのか? -> 一度漏れたら複雑でなくなる

- 人的/物理的な複雑性

- 技術的な複雑性

- 辞書攻撃などへの対策

- 複雑なパスワードが良いのか? -> 一度漏れたら複雑でなくなる

- 何が良いのか悪いのか判断することができない

- 測定基準が不明確な状態とは

- 情報保護指定が不明確な情報管理の現場(産業システムの事例)

- 場当たり的な管理指標が混乱を生み出す

- ダブルスタンダード

- 多岐にわたる指標 -> 保護すべき情報の適切な安全確保に失敗、情報共有を不必要に制限

-

イメージ図

- 情報保護指定が不明確な情報管理の現場(産業システムの事例)

- 測定基準が不明確な状態(例)

- 個人情報保護法制 2000個問題

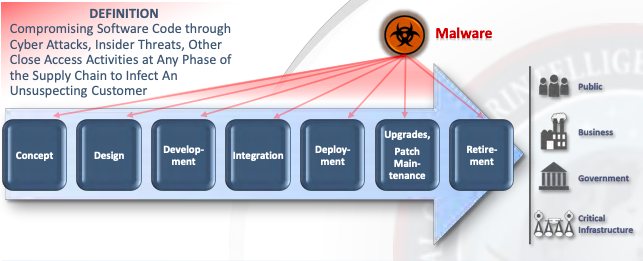

- サプライチェーンリスクへの対応(NIST SP800-171)

- 情報セキュリティとは

- ハードウェアやデータ、システムなど 防御する対象から危険なものを排除 し、 安全な状態に維持し続ける こと。また、そのための仕組みなど

- 1回やったら終わり、ではない

- 防御する対象:様々な情報資産

- ハード:施設や設備

- ソフト:文書類

- データ:組織の信用に関わる情報

- ネットワーク:

- 記憶媒体:人間の記憶、電話や会議での内容

- ハードウェアやデータ、システムなど 防御する対象から危険なものを排除 し、 安全な状態に維持し続ける こと。また、そのための仕組みなど

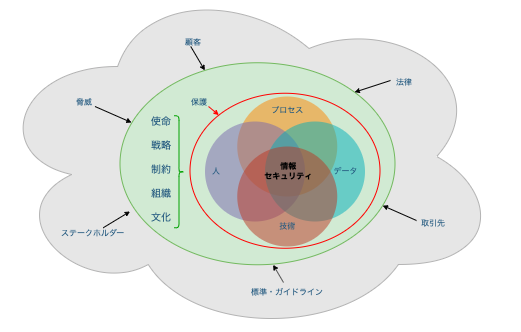

- セキュリティのフォーカス

- 情報セキュリティ戦略は、組織の戦略的方向性と整合しなければならない

- 情報セキュリティは、ビジネス目標を支えている

- ビジネスプロセスに統合する必要がある

- 情報セキュリティを取り巻く環境は複雑になっており、整理して考えるべき

- 自組織に要求されている外的・内的要件

- 保護の対象は何か

- 方針を決めるのは何か

- 脅威は何か

- 何に関係しているか

-

イメージ図

- 自組織に要求されている外的・内的要件

- セキュリティの取り扱い

- セキュリティプログラムは、サポート不足と不十分な予算の影響を常に受ける

- 実行しなければならない「すべてのこと」を行うための時間が、単純に足りないことが多い

頭の体操2

- リソースと優先順位は、誰がどのように決めていますか?

- 経営陣の実情

- 経営陣は

自分が何を知らないのかを知らない

- 経営陣は

- リソースと優先順位の割り当て

- 私達が何を保護する必要があるか

- 資産のオーナーを知る

- 機密情報

- 事業影響

頭の体操3

- 守るべきものを把握しようとしています

- どの資産を保護する必要があるのかをどのようにして特定しますか?

- 実務者は組織の有形資産、無形資産をどのように特定しますか?

- 資産を特定する必要がある

- 資産の保護

- すべての資産が保護対象(人、設備、データ、施設、紙、可搬記憶媒体、システムなど)

- 資産管理データベースの資産を追跡する

- 資産価値以上のセキュリティ管理策を行ってはいけない

- セキュリティはどこまでやるの?

- 資産の例

- 従業員

- 企業の評判/ブランド

- 製品

- 情報/データ

- アーキテクチャ

- プロセス

- ハードウェア

- ソフトウェア

- 知的財産/アイディア

- 事例

- 100万円の物に対して500万円の金庫に入れる -> やらない

- 経営陣目線。やるだけで赤字

- 現場は価値を理解する必要がある

- 経営陣目線。やるだけで赤字

- 100万円の物に対して500万円の金庫に入れる -> やらない

- 資産の例

- 資産価値を決める、という活動からセキュリティを始めるべき

- セキュリティはどこまでやるの?

頭の体操4

- 管理策を実装しようとしています

- どの資産から優先的に管理策の実装を行いますか?

- 管理策を実装する場合、どのレベルまで実装しますか?

- 資産のカテゴリ

- 優先資産

- ビジネスプロセスと稼働状況

- ITの状況を確認できる仕組み

- 情報

- ビジネスプロセスと稼働状況

- サポート資産

- ハード

- ソフト

- ネットワーク

- 人員

- サイト

- 組織構造

- 優先資産

- 資産のマネジメント

- 攻撃が成功するのは、たいていそれらの脆弱性を攻略することに起因する

- ハードウェア資産

- ソフトウェア資産

- コンフィグレーション

- 脆弱性・パッチ

- 欠陥/保護のしくみの洗い出しが必要

- 攻撃が成功するのは、たいていそれらの脆弱性を攻略することに起因する

- TIPS

- 情報セキュリティはビジネス指向の活動

- ビジネス機能を最大限発揮させるため、どのビジネス環境に管理作のリソースを優先的に割り当てるかを知る必要がある

- すべての資産の識別と分類により、実務者はほど対象を把握することができる

- 有形資産/無形資産

- 極秘/部内費/社外秘/公開

- 資産の保護は資産価値に基づくべき

- 実務者主体の費用対効果が認められない管理作は実装するべきではない

- 情報セキュリティはビジネス指向の活動

- 情報セキュリティの原則

- 経営幹部(管理者含む)とユーザーに関連して有意義なものにする

- 300人の企業で、セキュリティ担当者はだいたい3名(専門性を持つ人が少ない。布教が難しい)

- セキュリティを具体的に実現可能な環境で実装する

- 現場のしくみに落とし込む

- ITによる透過的な実装

- 現場の人がセキュリティをやらなくてもいいように

- ITおよび人員にとって、単純な実装

- 社員証、いらなくね?

- 経営幹部(管理者含む)とユーザーに関連して有意義なものにする

- 機密性、完全性、可用性の3要素

- Confidentiality 機密性

- 権限を有するエンティティのみがデータにアクセスできる

- Integrity 完全性

- 不正なデータ修正が行われない

- Availability 可用性

- 権限を有するエンティティが、許可されたタイミングと方法でデータにアクセスできる

- Confidentiality 機密性

頭の体操5

- 経営幹部(CISO等)から情報セキュリティポリシーに対応するため、

機密性と可用性の管理策を実施してほしいと実務者に依頼がありました

- どのようにして機密性の情報を保護しますか?

- どのようにして可用性の情報を保護しますか?

- 機密性を確保する必要がある情報(例)

- 個人識別情報

- 保護された健康情報

- 知的財産

- 機密情報

- 機密情報の定義

- 情報が不適切に開示または変更された場合、そしきまたは個人が何かしら損害を被る情報

- 実務者に必要な考え方

- 組織の中に、具体的に何が機密情報か実務者が判別できなければ、機密情報として保護することができない

- 機密情報が危険にさらされていたとしても、アナリストが機密情報と判別できなければ、エスカレーションを行わず、セキュリティ侵害を見過ごしてしまう可能性がある

- ミッションクリティカル(可用性)の尺度

- 組織がミッションまたはビジネス機能の成功のために情報または情報システムに依存する程度の尺度

- 実務者に必要な考え方

- どの程度の可用性を維持し続けないと、ビジネスを継続できないか、具体的に尺度を知る必要がある

- ビジネスを継続する尺度を知らないと、ITインフラの適切な可用性に関するモニタリングができない

- 誰に迷惑をかけるのか、社会的責任を配慮した可用性を理解する

- 事業継続計画時にも、最低限維持し続けないといけない可用性目標と復旧目標を知る必要がある

頭の体操6

- 元社員が機密情報を不正取得し、転職先の競合企業に開示された可能性があるとの指摘

- 元社員はどのように取得した?

- 再発防止策をどう実装する?

- 最小特権

- エンティティが機能を実行するために必要な最小のシステムリソースと認可を書くエンティティに付与するように、セキュリティアーキテクチャを設計する原則

- データ保護の設定例

- エンティティのアクセスレベルを必要最小限のレベルに制限

- 業務をするために、データを読み取れれば良い場合、 読み取り専用アクセスの権限 をエンティティに設定する

- 最小特権の原則を実装する

- 経産省が公開している「営業秘密管理指針」が参考になる

- ポイント

- 相互排他性

- 1人所実務者が複数の権限を持たないように(システム管理者とネットワーク管理者を分ける)

- 職務の分離

- 担当者と承認者を分離するなど

- ディアルコントロール

- 業務を行うためには2人以上を必要とする

- 相互排他性

- 具体的な情報システムへの実装

- 業務を行う環境を現実的にマネジメントする

- 業務や組織特有の環境に依存

- アプリケーション、デバイス、プラットフォーム

- どの経路でデータを取り扱うのか

- 組織の生産性を向上させるため、ゼロトラストネットワークが促進

- ユーザーが組織のデータを盗難・流出させる可能性がある経路が増加

- 内部・外部・クラウド等場所に依存しない

- どこで保護情報が使用されていたとしても、検知・監視・保護が必要

- クラウドのアプリケーション、エンドポイント、オンラインストレージ、メールやWebの通信など

- 業務や組織特有の環境に依存

- 業務を行う環境を現実的にマネジメントする

- 実務者が経営陣を支える役割

- 実務者のセキュリティ運用業務を現場目線で牽制する

- 知る必要性

- 最小権限

- ジョブローテーション

- 特権アカウントの管理

- 以下が必要

- ログ記録項目の増加

- 高度なアクセス制御の実装

- 時間制限等一時アクセスの採用

- 広範な監査項目の検証

- 監査等管理策の実装

- 内部不正は組織に甚大なる影響を与えるインシデントに発展する

- 以下が必要

- 実務者のセキュリティ運用業務を現場目線で牽制する

トピック2:リスクの特定・モニタリングと分析

リスクマネジメントを理解する

頭の体操7

- リスクマネジメントの評価チームに招集されました.

- 期待されている役割は?

- 必要なプロセスは?

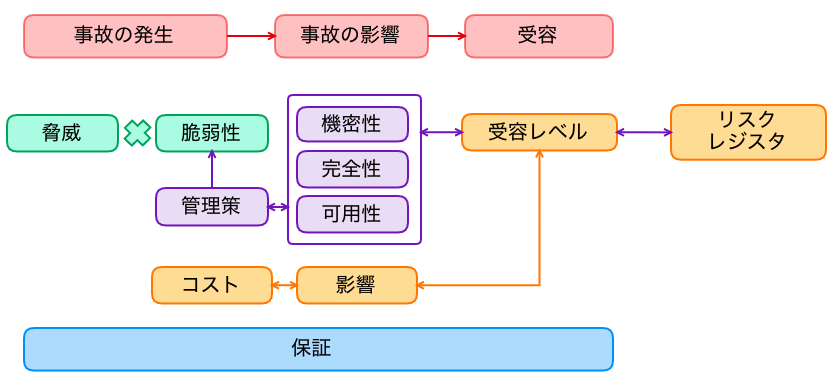

- プロセスの概要

- リスクマネジメントのゴール

- 管理作の選択を実施する

- リスクを管理(マネジメント)しますが、完全にリスクを排除するわけではない

- リスクは残存する

- リスクマネジメントのゴール

- リスクマネジメントの方針

- インシデントはすべて対策する

- インシデントとは起こることが予めわかっている事故

- すべてのインシデントは原因が特定できているので対策できる

- リスクの特定とリスク低減

- 事故の発生源の特定

- リスクの受容

- リスク受容レベルの設定

- ビジネスの方針に従う

- ビジネスの阻害になる情報セキュリティ対策は実施しない

- 費用対効果を検討

- インシデントはすべて対策する

- リスクマネジメントフレームワーク

- NIST SP 800-53 ?

- (なんか見たことあるな)

-

図

- NIST SP 800-53 ?

- リスクへの対応

- リスク受容

- 受け入れ、インシデント発生時の影響を吸収する

- リスク低減

- 適切な管理策を適用する

- リスク移転/共有

- 保険の加入

- アウトソーシング

- リスク回避(絶対的経営判断)

- リスクに対応できないため、使用または活動をやめる

- リスク受容

- モニタリング

- リスクの変化要素

- 新たな脅威が発生

- 新しい脆弱性の発見

- 資産価値の変化

- 法律や規制の変更

- リスクの変化に対する経営陣の態度が変化

- 実務者は、経営幹部(CISO)等が把握する経営リスクだけではなく、現場の業務手続きやIT使用状況からリスクを検出するサポートをしなければならない(内部不正等)

- リスクの変化要素

- リスクマネジメントのデータスース

- 各ステップの結果が正確で完全であることが重要

- 見直しをかけ、かいぜんしていくことも重要

- リスクアセスメントは、組織的科学(統計的アプローチ)と創造的研究(脅威モデリング)の両方である

- 個人の努力に依存している情報セキュリティは失敗する

- 運用でカバーができるのはその場限りの可能性があり、次にまた成功するかどうかは誰もわからない

- 誰もが同じ方法で実施できる安全を確保できる情報セキュリティ管理作を実装する必要がある

- 情報セキュリティを科学と捉える

- 個人の努力に依存している情報セキュリティは失敗する

- 各ステップの結果が正確で完全であることが重要

- リスクアセスメントフローチャート

-

メモ

資料にない...

-

頭の体操8

- どのような方法で脆弱性調査を実施するのがよいか?

- 脆弱性の識別

- 重要なプロセスの1つ

- 組織のITインフラ全体を慎重に調査し、脆弱性を見つけるための科学的なプロセス

- リスク受容をする前に、発生する可能性がある脆弱性を識別子、本当にリスク受容できるかどうかを確認する最後のチャンス

- 実務者の「Hands-on」による脆弱性のしk別も重要だが、実務者が誤った調査を実施する可能性があるため、ツールによる調査を行うことを推奨する

- 組織全体に対する範囲への要件、繰り返しの実施、設定見る等検査内容の事後確認等をすることも期待できる

- 重要なプロセスの1つ

- リスクの可視化

- リスクアセスメントの結果は文書化され、経営陣に伝えられる必要がある

- リスクアセスメントレポート(RAR)

- すべてのリスク状況を1箇所で照合できるようにするため、リスクレジスタを使用することを推奨する

- 実務者はリスク受容レベルを把握しておく必要がある

- 経営幹部(CISO等)と実務者は、どのリスクが受容されているか認識を共有しておく必要がある

- リスクアセスメントの結果は文書化され、経営陣に伝えられる必要がある

- リスクの受容

- 経営幹部(CISO等)のリスク受容レベル内でリスクレベルを維持することを目指す必要がある

- 実務者は、測定可能な情報セキュリティ管理作(検知)を実装し、継続的なモニタリングを行う必要がある

- 実務者はリスク受容という意味を理解する必要がある。受容されているリスクは防御策が存在しないため、モニタリングにより不都合なことを検知・対応・復旧する必要がある

- 経営幹部(CISO等)は、受容可能なレベルのリスクを判断する必要がある

- 実務者は判断材料として、測定基準に対する適合状況をレポートする

- 経営幹部(CISO等)のリスク受容レベル内でリスクレベルを維持することを目指す必要がある

頭の体操9

- 実務者はどのような管理策を実装またはモリタリングする必要があるか?

- 管理策の種類

- 管理的

- ポリシー

- 技術的

- IT実装

- 物理的

- 物理・環境

- 電源をおとす

- ネットワークケーブルを抜く

- 物理・環境

- 管理的

- 管理策の実装時の考慮事項

- 管理作は単独で機能しないため、継承可能な実装をしなければならない

- 管理作は単一障害点や単一侵害点を考慮しなければならない

- 多くの組織は、多層防御を取り入れる必要がある

- 多層防御の保証と単一侵害点の把握

- 組織の情報システム全体のアーキテクチャを分析し、現場の実務者目線で把握をする必要がある

- 常に心掛ける姿勢

- 私たちは

何を知らないのかを知らない- 単一侵害点は資産価値が高いことに注意

- 私たちは

- モニタリング

- リスクマネジメントはサイクル

- モニタリングフェーズとは:

- 管理作の有効性を評価する

- リスク環境が変化しているか観察する

- 経営幹部(CISO等)にリスクレベルをレポートする

- 監査をサポートする

- 必要に応じて新しいリスクアセスメントを実施する

- 実務者が経営陣を支える役割

- 多くの管理策は時間が経過するにつれ効果を失うため、管理策の有効性を評価する必要がある

- 実務者がモニタリングする際の3つの質問:

- 実装されているか

- 適切に運用されているか

- 期待する結果を達成しているか

- 経営幹部(CISO等)と実務者の役割と責任

- ドクロベエ

- 絶対支配者

- ドロンジョ

- 美女のリーダー

- ボヤッキー

- 女子高生好きな発明家

- トンズラー

- 怪力男

- ドクロベエ

- 組織を支える経営幹部(CISO)と実務者のリソース

- CEO(君主:1)

- CISO等(軍師:2,3) -実務者( 武将10程度)

- エンドユーザー(兵:多数)

トピック3:アクセス制御

アクセス制御を理解する

頭の体操10

- アクセス制御の実装を実務者に指示を出しました

- どのように実装しますか

- アクセス制御の定義

- 認証されたユーザやプログラム、プロセスたちだけにリソースを使用する権利を与える(許可する/認可する)

- ハードウェアやソフトウェア、または人間によって、リソースを取り扱う操作や管理が行われる

- 監視や識別、ログインなどの要求に対してセキュリティモデルに従っての許可または拒否が行われる

- アクセス制御に必要な要素

- アクセスは3つの要素を基礎とする

- サブジェクト -> ユーザーやプログラム

- オブジェクト -> データやプログラム

- ルール -> セキュリティポリシー(ACL等)

- アクセスは3つの要素を基礎とする

- アクセス制御の操作例

- ログオンスクリーン

- オンラインバンキング

- ATMのPIN画面入力

- フェンスや車止め

- カードキーシステム

- アクセス制御に関わる脅威の例

- 物理面 -> 侵入者

- ノートPCの紛失 -> 個人を特定できる情報(PII)の開示

- ハード/ソフト -> トロイの木馬

- メディア -> オブジェクトの再利用

- 放射(Emanation)-> 電子的な盗聴

- 通信 -> スニッフィング

- ネットワーク -> 保護されていない接続

- アプリケーション -> バッファオーバーフロー

- アクセス制御の実装不備による事故

- 機密情報の公開

- データの破損

- ビジネス・インテリジェンスの損失

- 施設、人員、システムが危険にさらされる

- 機器へのダメージ

- システムやビジネスプロセスの停止

- サービス不能(Denial of Service:DOS)

頭の体操11

- アクセス制御の実装不備が原因の1つとして考えられるニュースや報道が多数

- どのような点検を行う必要がありますか?

- アクセス制御の不備(職務の分離)

- 点滴に異物が混入され、入院患者が中毒し

- 監視カメラによるアクセス制御

- アクセス制御の不備(なりすまし)

- 完成検査担当者を、メーカー側は、一定の知識や技能を身に着け、社内で資格を取得した人のみが検査に当たるという規定を設け、国に届け出てた

- 「はんこ」

- 完成検査担当者を、メーカー側は、一定の知識や技能を身に着け、社内で資格を取得した人のみが検査に当たるという規定を設け、国に届け出てた

- アクセス制御の不備(データ改ざん)

- 品質保証室長の最小権限ミス

- 読み取り権限のみだったら

- 品質保証室長の最小権限ミス

- アクセス制御の不備による影響

- 以下のような影響が

- 顧客からの信頼喪失

- 事業機会の損失

- 新しいルールを作成しなければ

- 風評被害

- 監視項目の追加

- 金銭的なペナルティ

- 対象を分けて保護を

- 論理的アクセス制御

- 物理的アクセス制御

- 以下のような影響が

- アクセス制御の実装メカニズム

- 監査可能な情報システム環境の構築

- 監査ができない情報システムは欠陥(IT監査による保証)

頭の体操12

- 情報セキュリティポリシーの実装

- どのような仕組みをIT環境に実装?

- アクセス制御設計をどう考える?

- リファレンスモニター

- すべてのコンポーネントがセキュリティポリシーを正しく守るには、サブジェクトからオブジェクトへのアクセスを仲介する存在が必要

- アクセス制御の設計は、情報管理モデル(IMM)を使用して容易にすることができる

- アクセス制御の実装

- アクセス制御実装のステップ

- ステップ1

- アクセスを要求する可能性がある全ての潜在的なサブジェクトを識別する

- ステップ2

- すべてのオブジェクトを識別する

- ステップ3

- アクセスのルールを決定する

- ステップ1

- アクセス許可の考え方

- アクセス制御のアクセス許可を評価する方法は2つ存在する

- ユーザーの視点

- オブジェクトの視点

- 一時的アクセス制御は、アクセス制御の実装の重要な部分

- 従業員の時間外アクセスの悪用を防ぐことが可能

- アクセス制御のアクセス許可を評価する方法は2つ存在する

- アクセス制御ポリシーの実装

- セキュリティリスクの軽減と制御

- 自動化されたプロセスと人間による作業の両立

- 管理的

- 物理的

- 論理的/技術的

- ハードウェア

- ソフトウェア

- OS / ファイルシステム

- アプリケーションとセキュリティプロトコル

頭の体操13

- IT環境に「識別、認証、認可」の仕組みを基本としたアクセス制御の仕組みを実装する

- 「識別、認証」の仕組みをどのように選択すればよいか

- アクセス制御実装のキーワード

- 識別(Identification)

- 誰か?

- 認証(Authentification)

- そのシステムを使うことができるか?

- 認可(Authorization)

- そのシステムで何ができるか?

- 説明責任(Accountability)

- 様々な調査のために記録を残す

- 識別(Identification)

- サブジェクトの識別

- 方法

- 識別の方法

- 識別のガイドライン

- 電波による個体識別

- RFID

- MACアドレスとIPアドレス

- セキュアなユーザ登録

- ガイドライン

- 権限を与えるセキュリティ境界の一歩目

- 方法

- 認証の種類

- 2つまたは3つのものを組み合わせることを推奨

- 知識による(Something you know)

- パスワード、PIN、パスフレーズ、母親の旧姓は?など

- 所有物による(Something you have)

- トークン、カード、カギ、バッジ、パスポート、証明書など

- 個人属性による(Something you are)

- 指紋、網膜、サイン、顔など

- 知識による(Something you know)

- 2つまたは3つのものを組み合わせることを推奨

- 知識による認証

- パスワード

- パスフレーズ

- 個人の歴史

- 画像パスワード

- ガイドライン

- 所有物による

- トークン

- ワンタイムパスワード

- スマートカード

- 接触型・非

- メモリーカード

- RFIDカード

- トークン

- 個人属性による認証:実装しづらい、交換可能性が低い

- バイオメトリクス

- 身体的特徴で

- 指紋、網膜など

- 行動による特徴

- キー入力の速さ、筆跡など

- 身体的特徴で

- 選択の基準

- 正確性

- ユーザの許容範囲

- 受け入れまたは拒否を決定するまでの速さ

- 対応できる人数

- バイオ情報の保護

- バイオメトリクス

頭の体操14

- 顔認証を検討してほしい

- どのようなことを考える必要があるか

- 顔認証の精度設定の実装

- オフィスのロビー

- 低めに

- 執務室

- 高めに

- 片方に寄せず、バランスを考えることも重要

- 閾値

- 中間(?): クロスオーバーエラーレート

- ポリシーがないと決められない

- オフィスのロビー

頭の体操15

- IT環境に「識別、認証、認可」の仕組みを基本としたアクセス制御の仕組みを実装する

- 「認可」の仕組みをどのように選択すればよいか

- 任意アクセス制御(DAC)

- Discretionary Access Control

- 誰がアクセスするかに基づいて対象オブジェクトへのアクセスを制限する手法

- アクセス主体は自分が持つアクセス権限を他のアクセス主体に付与できるため「Discretionary」(任意・自由裁量)の制御と称される

- 例:一般的なOSアクセス制御

- 強制アクセス制御(MAC)

- Mandatory Access Control

- オブジェクトへのアクセスを以下に基づいて制限

- アクセス対象のオブジェクトに含まれる情報の機密レベル

- アクセス主体がその機密レベルの情報にアクセスする権限を与えられているかどうか(許可、クリアランス)

- ルールベースのアクセス制御

- サブジェクトが何を行うことができるかを制御する各サブジェクトの定義されたルールに基づく

- 役割ベース(これが本命でしょ)

- RBAC

-

職務記述書: Job Description (誰が何をやるか)が必要

ポイント - アクセス権設定の基本 - 実務者に「考えさせない」

- 属性ベースのアクセス制御

- ABAC

- 位置情報

- 日本であれば

- ログオン可能時間

- 平日8-19時であれば

- 位置情報

- ABAC

頭の体操16

- アクセス制御を実装します

- 「識別、認証、認可」の仕組みをどのようにIT実装すればよいか

- アイデンティティアクセス管理の実装

- IAMのシステムプロセスを自動化し、管理オーバーヘッドを削減する手法を選択する

- 分散型アクセスコントロール管理

- 地域のニーズに対応可能

- アクセスを管理する責任はユーザーに最も近い管理者に与えられる

- 集中型

- ロケーションに関係なくスタッフを管理できる

- 地域の管理者が一貫性がなく予測できない方法で運用することを防ぐ

- アクセス制御の技術

- SSO

- ケルベロス

- ディレクトリサービス

- LDAP

- AD

- フェデレーション

- SAML/OAuth/OpenID

- IAP

- Identity Aware Proxy

- SSO

- シングルサインオンの動作手順

- ユーザがIDとパスワードを入力する

- IDとパスワードを認証サーバに送る

- 認証サーバが利用者のIDを検証する

- 認証サーバがリソースへのリクエストを認可する

- SSOのメリット・デメリット

- メリット

- 効率的なログオンプロセスの提供

- より強固なパスワードの利用促進

- 中央一元管理

- ロックをかけやすい

- 事故の影響を最小化できる

- デメリット

- 単一侵害点

- 単一障害点

- レガシーシステムとの連携ができない

- 実装難易度の高さ

- セキュリティ要件

- メリット

頭の体操17

- 実装しました

- どのようにIT実装されたアクセス制御の環境を管理すればよいか?

- アクセス制御システムに対する攻撃:攻撃者は情報がほしい、攻撃は止められない

- DoS

- パスワード

- 辞書

- ブルートフォース

- キーロガー

- なりすまし

- 頭頂

- ショルダーハック

- ゴミ箱あさり

- 廃棄品

- アクセス制御にかかわる脅威

- 装置を直接接続してのアクセス

- 主なポータブルデバイス

- 携帯電話

- USBメモリ

- 書き込み可能CD/DVD

- 主なポータブルデバイス

- セキュリティ機能をバイパスしてのアクセス

- 画面や机上に重要な情報を表示したままにしない

- Clean Screen / Clean Desk

- 画面や机上に重要な情報を表示したままにしない

- 装置を直接接続してのアクセス

- 時代に応じたアクセス制御の要件

- 信頼できる場所は存在しないという前提で情報システム環境を考えていく時代

(ラスト1時間、飛ばすらしい)

頭の体操18

- 運用開始

-日々のセキュリティ運用で 行うべきことは?

- 説明責任と監査(ロギング)

- 記録することは基本要素

- ログオン、特権の昇格などのサブジェクトの活動を追跡

- 不審な活動を記録した監査ログは定期的にレビュー

- 施設と記録は改ざんやはかいが行われないように守る

- IT環境の使用状況のモニタリング

-

図

-

頭の体操19

- 働き方改革のための情報システムの企画

- どういうアーキテクチャがあるか

- ゼロトラストネットワークへの対応

- ゼロトラストとは

- ネットワーク内部/外部を区別せず、IDやデバイスが何であれ、常にすべての通信を必ず確認し、厳密な最小限のアクセス管理を徹底すること

- ネットワークセキュリティ型の情報セキュリティモデル

- ペリペタモデル

- 「Trust, but Verify」

- ペリペタモデル

- アイデンティティ型の情報セキュリティモデル

- ゼロトラストモデル

- 「Never trust, always verify」

- ゼロトラストモデル

- https://www.secure-sketch.com/blog/zero-trust-security-model

- ゼロトラストとは

- ISC2 Webinar

- IDを使用して組織の内と外を防御する

- 実務者が経営者を支える役割

- CISO等がリーダーシップをとるために適切なモニタリングと分析レポートが必要

- 収集 -> 処理と抽出 -> 分析と算出

- CISO等がリーダーシップをとるために適切なモニタリングと分析レポートが必要

トピック4:インシデントレスポンスとリカバリ

モニタリングシステムの運用とメンテナンス

頭の体操20

- 適切なモニタリングを期待する目的・目標は何?

- どのような役割

- モニタリングシステムの運用とメンテナンスの概要

- 目的は ビジネス・サービスの中断を回避または防止

- インシデント管理の第一の要件は、可能な限り迅速にインシデントを認識すること

- いち早く気づく

- 気づく仕組み

- SLAの理解が必要

- モニタリングシステムの運用とメンテナンスの概要(継続的なモニタリング)

- 3つの質問:

- 正しく実装されましたか?

- 正しく動作していますか?

- 望ましい結果を生み出していますか(リスク低減されているか)?

- うまくいかない場合のポイント

- 意図した設計と大きく異なることがある

- 動作はしているがリスクを低減していない可能性がある

- 既知のリスクに関連付けられていない管理作はほぼ確実に不要であり、削除する必要がある

- 3つの質問:

-

よくわからない発注者と未熟な受注者によるIT環境への管理策の実装

- 主要なポイントのモニタリング

- 定期的なレビューを現実的に可能にするためには重要な管理策をいくつか選択することを推奨する

- 現実的に可能な範囲を拡大するには相応の知識と技術を保有した実務者の採用が必要

頭の体操21

- 適切なモニタリングを指示

- 重要な分野はなんでしょうか

- レビュー:主要なポイント

- 課題は、報告する「正しい」領域を決定すること

- 経営陣とのコミュニケーション

- 報告は時間とともに変化する可能性がある

- 監査計画

- 経営陣が望むすべての監査をじっしするためには十分なリソースを用意する

- 社内または社外の関係者が行うことがある

-

監査は監査人の良好なスキルと経営陣からの独立性が確保されたときのみ効果を発揮する

監査基準 コンプライアンス 監査レポート 信頼性を提供する 規制当局の遵守状況を評価し、

報告するには、多くの

セキュリティ実務者の時間が

費やされる組織内の脆弱性のいくつかを

公開する可能性のある機密文書ISO27001, PCI-DSS等

国際的に認められた基準PCI-DSSなどの基準に精通

している必要があるコンプライアンス問題に対処

できないと。財務上または

刑事上の罪で起訴される

可能性がある

頭の体操22

- EU域外に個人データが移転されてしまった

- どのようなペナルティが

- EU域内から域外へ個人データの移転

- 十分な個人データ保護の保障

- BCR(Binding Corporate Rules:拘束的企業準則)の締結

- SCC(Standard Contractual Clauses:標準契約条項)の締結

- 明確な本人同意

- https://www.ppc.go.jp/enforcement/cooperation/cooperation/sougoninshou/

- 欧州委員会指定の国・地域

- アルゼンチン共和国

- アンドラ公国

- イスラエル

- ウルグアイ東方共和国

- 英領ガーンジー

- 英領ジャージー

- 英領マン島

- カナダ

- スイス連邦

- デンマーク自治領フェロー諸島

- ニュージーランド

- アメリカ合衆国

- GDPRの制裁金と違反例

- GDPRのデータ漏洩通知義務

- 72時間以内に監査機関に知らせる

-

GDPRの通知義務違反の代償

- 通知時間のSLAや通知先の周知

- 監督先への通知

- データ保護オフィサーの設置

頭の体操23

- どのような視点でモニタリングを実施する必要がありますか?

- 継続的なモニタリング

- ほとんどは問題の識別と通知の遅延

- モニタリングは問題をほぼリアルタイム検出・適時対応し、緩和プロセスを有効にする必要がある

- 移行するには何を探すべきか、正常/以上な行動とは何か、問題を報告する方法を管理するための教育が必要

- GDPRにおける個人データ(例)

- 氏名

- 識別番号

- 住所

- メールアドレス

- オンライン識別子(IPアドレス、クッキー)

- 身体的、生理学的、遺伝子的、精神的、経済的、文化的、社会的固有性に関する要因

-

センサーとセンサーネットワーク

- ネットワークセンサー

- 侵入検知システム:NIDS

- 侵入防御システム:NIPS

-

アプリケーションログ

-

アプリケーションレイヤのモニタリング

-

人、良いボット、悪いボット

- 物理アクセスログ

- マントラップ

- 赤外線センサー

頭の体操24

- アカウンタビリティ(説明責任)を発揮するために

- 何が必要か

- ログの保護

- ログは不可欠

- 保護するには集約

- ログには保護情報が含まれている場合がある

- データ分析

- 膨大な量

- 分析するために、管理ツールを使用

- SIEM

- ログ・イベントの相関分析のツール

- 課題は、データとツールを効果的に管理するために必要なスキルを開発すること

-

実務者が経営陣を支える役割

- SSCPがサイバーセキュリティ経営を支える防止/多層管理策/監視・対応環境を実装

- 境界

- ネットワーク

- エンドポイント

- アプリケーション

- データ

クロージング

頭の体操25

- SSCPサンプル問題4問

1. C

1. C

1. C

1. B

- ポイント

- 優先順位が高いものを選択する(どれも正解のことが多い)

- 用語の問題は少ない

- 課題が解決できるかを問う

- 体系的に理解する

頭の体操26

- もっと知りたい

- SSCP認定資格公式ガイドブック ¥10,800

- http://www.nttpub.co.jp/search/books/detail/100002184

- SSCP試験合格後

- エンドースメント(推薦状)が必要